Содержание

Основы

Аутентификация и фильтрация по MAC-адресам могут блокировать взломщику доступ в беспроводную сеть, но не смогут предотвратить перехват передаваемых данных.

Поскольку не существует четких границ беспроводных сетей и весь трафик передается без проводов, то взломщик может легко перехватить или прочитать кадры данных беспроводной сети. Шифрование сети WLAN – это процесс преобразования данных таким образом, чтобы даже перехват информации оказывается бесполезным.

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

- Аутентификация – это предоставление разрешения на вход в сеть по результатам проверки подлинности набора учетных данных. Ее цель — выяснить, является ли устройство, пытающееся установить соединение, доверенным устройством. Наиболее распространен пример аутентификации по имени пользователя и паролю.

- Идентификации — процесс позволяющий однозначно определить (распознать) субъект или объект, по его идентификатору, в той или иной системе.

- Шифровании — какой алгоритм шифрования передаваемых данных применяется, как генерируется ключ шифрования, и когда он меняется.

Аутентификация

Аутентификация — как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой. Существует два основных типа — WEP и WAP.

- WEP (Wired Equivalent Privacy) – устаревший стандарт, взламывается менее чем за 15 минут.

- Открытая аутентификация — рабочая станция делает запрос аутентификации, в котором присутствует только MAC-адрес клиента.

- WPA (Wi-Fi Protected Access) – надежная обновленная система защиты.

- WPA2 – самый используемый тип, как правило сейчас у всех стоит именно он.

- WPA3 – новинка, обязателен в новом Wi-Fi Есть далеко не во всех моделях, поэтому на данный момент используется WPA2, взлом которого практически невозможен при сильном пароле.

У метода WPA есть деление:

- WPA/WPA2 Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант. Рекомендуется для домашнего использования. Задали пароль (PSK), пользуемся.

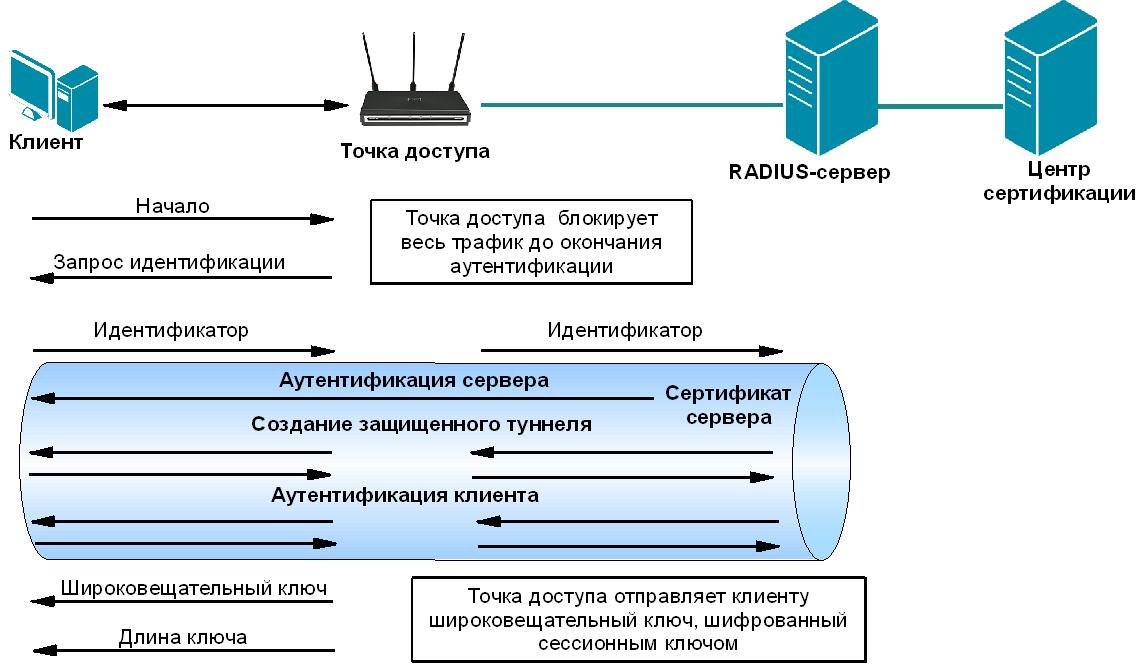

- WPA/WPA2 Enterprise – расширенная версия. более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Протокол WEP взламывается менее чем за 15 минут. В настоящее время не используется. Исключение составляет использование старых устройств, которые не имеют современных методов шифрования.

Технология WPS

WPS. Стандарт и одноимённый протокол WPS (в роутерах TP-Link — QSS), что расшифровывается как Wi-Fi Protected Setup (защищённая настройка Wi-Fi) предназначен для полуавтоматического создания соединения с точкой доступа. Благодаря WPS пользователи могут подключаться к Wi-Fi сетям без ввода пароля и даже не зная SSID точки доступа.

WPS предусматривает два способа подключения к сети, первый из которых — нажатие кнопки. Кнопка может быть как физической (встречается на большинстве современных домашних роутеров), так и программной (находится в web-интерфейсе роутера и часто дополняет физическую). После нажатия кнопки в течение небольшого срока (около минуты) к роутеру можно подключить любое устройство, нажав аналогичную кнопку на нём (в операционной системе Android она, например, находится в окне настроек Wi-Fi). Понятно, что существует вероятность подключения к сети «чужого» устройства, поэтому этот метод подходит разве что для домашних сетей, но не для предприятий, где необходима защита информации.

Иногда удобнее применять другой метод авторизации с помощью WPS — по одноразовому PIN-коду. PIN-код генерируется устройством по запросу пользователя на клиентском устройстве, после чего владелец беспроводной точки доступа должен ввести его в web-интерфейсе роутера. Этого достаточно для подключения гаджета к Wi-Fi сети.

Шифрование

Но, кроме этого, есть еще и сам алгоритм шифрования, который не дает прослушивать всем желающим со стороны вашу домашнюю сеть (точнее дает, но при этом там отображается откровенная шифрованная белеберда). Сейчас распространены 2 типа шифрования:

- TKIP – ныне устаревший стандарт. Но в силу того, что некоторые старые устройства поддерживают только его, используется как альтернатива. Есть ограничения по использованию с WPA2 и в самом Wi-Fi стандарте, начиная с 802.11n. По сути дела, выпускался как патч для дырявого WEP.

- AES – актуальный стандарт шифрования. Применяется везде, где только требуется. Не расшифровывается военными и прочими заинтересованными лицами. Открытый, а отсюда заслуживает доверие и уважение сообщества. Поэтому поддерживается всеми современными стандартами Wi-Fi.

Самый быстрый и безопасный вариант --- WPA2 + AES.

Исключение, - ваши старые устройства отказываются работать с AES. В этом, и только в этом случае можно попробовать активировать TKIP. Как альтернатива – доступен обычно метод АВТО (TKIP+AES), самостоятельно разрешающий такие проблемы.

TKIP поддерживается только в 802.11g и ранних стандартах, общая скорость Wi-Fi будет снижена до 54 Мбит/с.

WPA/WPA2 Enterprise

Идентификация посредством СМС

Аутентификация по MAC-адресу

Данный метод не предусмотрен в IEEE 802.11, но поддерживается большинством производителей оборудования. Происходит сравнение МАС-адреса клиента с таблицей разрешённых MAC-адресов, хранящейся на точке доступа, либо используется внешний сервер аутентификации. Используется как дополнительная мера защиты.

Если включены функции аутентификации и фильтрации по MAC-адресам, то в первую очередь выполняется аутентификация.

Если аутентификация прошла успешно, точка доступа проверяет MAC-адрес по таблице MAC-адресов. После выполнения проверки точка доступа добавляет MAC-адрес этого узла в свою таблицу узлов. Таким образом, предполагается, что клиент ассоциирован с точкой доступа и имеет разрешение на подключение к сети.